Mit Secure Disk 7 erweitere Unternehmenkunden die BitLocker Verschlüsselung um zusätzliche, kryptografische Benutzeridentifikationsmethoden und einen moderne Helpdesk.

Übersicht der 1FA und MFA Methoden von Secure Disk for BitLocker

Nutzung von Benutzernamen und Passwort für die Festplattenverschlüsselung. Der Benutzernamen und das Passwort werden bei der ersten Windows Anmeldung nach der Installation von Secure Disk automatisch angelernt und werden ab dem Zeitpunkt in der Pre-Boot Phase für die Festplattenverschlüsselung genutzt.

Nutzung von Active Directory Benutzernamen und Passwort für die Festplattenverschlüsselung. Der AD Benutzernamen und das Passwort werden bei der ersten Windows Anmeldung nach der Installation von Secure Disk automatisch angelernt und werden ab dem Zeitpunkt in der Pre-Boot Phase für die Festplattenverschlüsselung genutzt. Beim Passwortwechsel durch den Benutzer wird das neue Passwort automatisch in das Pre-Boot System übertragen. Zusätzlich kann eine Active Directory Prüfung der Benutzerzugangsdaten bei jeder Pre-Boot Anmeldung aktiviert werden. Über diese Methode können beliebige aktive AD Benutzer das verschlüsselte System nutzen. Dies ist besonders bei Pool-Notebooks, im Kassenbetrieb oder bei Kiosk PCs empfehlenswert.

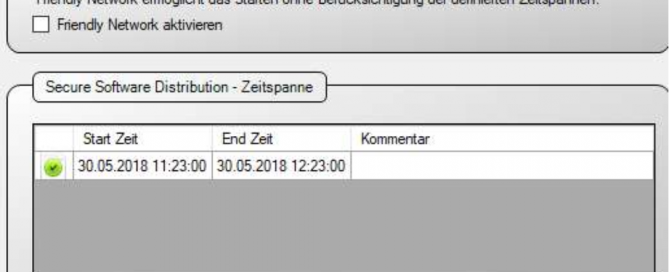

Dieser spezielle Betriebsmodus der Festplattenverschlüsselung kann den Festplattenschlüssel automatisch innerhalb des vertrauenswürdigen Firmennetzwerkes von dem Secure Disk Server abrufen. Über diese Methode können vollverschlüsselte PCs ohne Benutzeranmeldung, zum Beispiel in der Produktion, im Kiosk-Betrieb oder auch Spezial-PCs wie Geldausgabeautomaten, vollautomatisch und sicher gestartet werdeb.

Sofern die Funktion aktiviert ist, können Benutzer über Self-Service die Secure Disk Smartphone App initialisieren. In dieser Initialisierung werden Schlüssel über QR Codes auf das Smartphone übertragen, die fortan für den Systemstart des Windows Clients genutzt werden. Beim Systemstart erfolgt eine sichere Verbindung über Bluetooth LE um den am Smartphone gespeicherten Festpattenschlüssel auf den Windows Client zu übertragen. Die Autorisierung am Smartphone erfolgt über eine Benutzer-PIN oder den Fingerabdruck.Nach dem Start der Festplattenverschlüsselung wird der Benutzer über Single Sign-on Methoden am Windows Betriebssystem angemeldet. Im Falle eines verlorenen oder vergessenen Smartphones kann temporär der Online- oder Offline-Helpdesk von Secure Disk genutzt werden, um Zugang zum Windows Client zu erhalten, oder ein neues Smartphone mit den erforderlichen Schlüsseln initialisiert werden.

Neu in Secure Disk V7 ist die Unterstützung einer virtuellen Smartcard im Secure Disk Pre-Boot System. Ein kryptografischer Schlüssel in der virtuellen Smartcard schützt den Festplattenschlüssel. Der Benutzer muss die Benutzer-PIN der virtuellen Smartcard eingeben um die Festplattenverschlüsselung zu aktivieren und Windows zu starten. Nach dem Windows Start wird die Microsoft Virtual Smartcard mit der Benutzr-PIN geöffnet und es erfolgt ein Single Sign-on zm Windows Betriebssystem über eine sichere Zertifikatsanmeldung. Die Secure Disk Virtual Smartcard unterstützt TPM 1.2 und TPM 2.0 Security-Chips zum Schutz der kryptografischen Schlüssel. Durch die Kombination aus Besitz (von Notebook/Tablet mit TPM Security-Chip der Anti-Hammering unterstützt) und Wissen (die PIN der virtuellen Smartcard) ist diese Methode eine Zwei-Faktoren Authentisierung bzw. Multi-Faktor Authentisierung. Festplattenverschlüsselung mit der virtuellen Smartcard hat bei Brute-Force Angriffen durch die TPM Security ein deutlich höheres Schutzniveau als ein Passwortschutz.

Häufig wird Secure Disk von Kunden in Kombination mit Smartcards und Smartcard-Readern genutzt. In diesem Fall erfolgt die Entschlüsselung des Festplattenschlüssels über den privaten Schlüssel einer Benutzer-Smartcard. Der Benutzer muss hierfür die Benutzer-PIN der Smartcard im grafische Secure Disk Pre-Boot System eingeben. Nach dem Start der Festplattenverschlüsselung wird der Benutzer über Single Sign-on Methoden am Windows Betriebssystem angemeldet. Im Falle einer verlorenen oder vergessenen Smartcard kann temporär der Online- oder Offline-Helpdesk von Secure Disk genutzt werden, um Zugang zum Windows Client zu erhalten.

Handelsübliche PKI-Token um USB Format wie die Thales/Gemalto eToken Serie, aber auch GIDS Token oder JCOP basierte Token werden vergleichbar zu einer Smartcard für die Secure Disk Festplattenschlüssels unterstützt. Der Benutzer muss hierfür die Benutzer-PIN des PKI-Tokens im grafische Secure Disk Pre-Boot System eingeben. Nach dem Start der Festplattenverschlüsselung wird der Benutzer über Single Sign-on Methoden am Windows Betriebssystem angemeldet. Im Falle einer verlorenen oder vergessenen PKI-Token kann temporär der Online- oder Offline-Helpdesk von Secure Disk genutzt werden, um Zugang zum Windows Client zu erhalten.

YubiKey 5 Token können über die in Secure Disk integrierte OpenSC Middleware mit beliebigen X.509 Zertifikaten für due Festplattenverschlüsselung genutzt werden. Der Benutzer muss hierfür die Benutzer-PIN des YubiKey im grafische Secure Disk Pre-Boot System eingeben. Nach dem Start der Festplattenverschlüsselung wird der Benutzer über Single Sign-on Methoden am Windows Betriebssystem angemeldet. Im Falle einer verlorenen oder vergessenen YubiKeys kann temporär der Online- oder Offline-Helpdesk von Secure Disk genutzt werden, um Zugang zum Windows Client zu erhalten.

YubiKey Token unterstützen einen speziellen kryptografischen Schlüssel der für eine Challenge/Response Methode genutzt wird, Diese Methode ist in Secure Disk v7 für eine einfache Multi-Faktor Authentisierung komplett ohne PKI und X.509 Zertifikatsmanagement implementiert. Die YubiKey Challenge/Response Methode ist nur als zusätzlicher Faktor einer Authentisierung über Benutzercredentials verfügbar. Nach dem Start der Festplattenverschlüsselung wird der Benutzer über Single Sign-on Methoden am Windows Betriebssystem angemeldet. Im Falle eines verlorenen oder vergessenen YubiKeys kann temporär der Online- oder Offline-Helpdesk von Secure Disk genutzt werden, um Zugang zum Windows Client zu erhalten.

Secure Disk unterstützt verschiedene biometrische Benutzeridentifizierungsmethoden moderner Windows Clients als zusätzliche Authentisierungsmethode. Da die biometrischen Sensoren spezielle Treiber für das Secure Disk Pre-Boot System erfordern, nutzen Sie bitte unser Kontaktformular um die Unterstützung Ihres Gerätes mit uns abzuklären.

CryptoPro Secure Disk for BitLocker bietet umfangreiche Helpdesk-Funktionen, die Abhilfe bei Anmeldeproblemen (vergessenes Passwort, vergessene PIN, defekte Smartcard, etc.) schaffen. Bei der Durchführung von Helpdesk-Aktionen ist immer eine zentrale Helpdesk-Instanz involviert, die als Gegenstelle zum Benutzer agiert, dem Hilfestellung geboten werden soll. Für die Durchführung von Helpdesk-Aktionen ist es notwendig, dass eine zentrale Helpdesk-Instanz vollständig initialisiert ist, und die Initialisierung des Client-Computers für diese Helpdesk-Instanz ebenfalls bereits abgeschlossen ist.

Wenn zwischen dem Client und dem Helpdesk-Server eine Netzwerkverbindung besteht, und der Client zur Verwendung des Online- Helpdesk konfiguriert ist, wird automatisch die Online-Variante gewählt.

CryptoPro Secure Disk for BitLocker bietet umfangreiche Helpdesk-Funktionen, die Abhilfe bei Anmeldeproblemen (vergessenes Passwort, vergessene PIN, defekte Smartcard, etc.) schaffen. Bei der Durchführung von Helpdesk-Aktionen ist immer eine zentrale Helpdesk-Instanz involviert, die als Gegenstelle zum Benutzer agiert, dem Hilfestellung geboten werden soll. Für die Durchführung von Helpdesk-Aktionen ist es notwendig, dass eine zentrale Helpdesk-Instanz vollständig initialisiert ist, und die Initialisierung des Client-Computers für diese Helpdesk-Instanz ebenfalls bereits abgeschlossen ist.

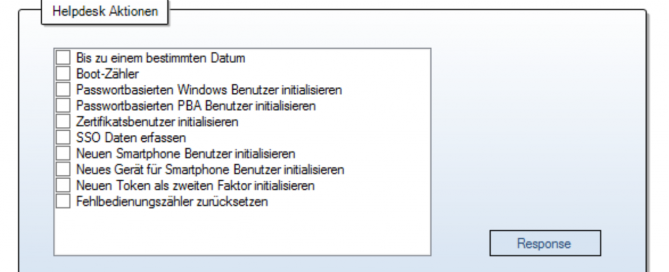

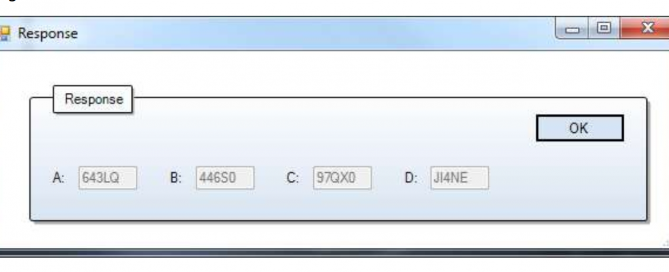

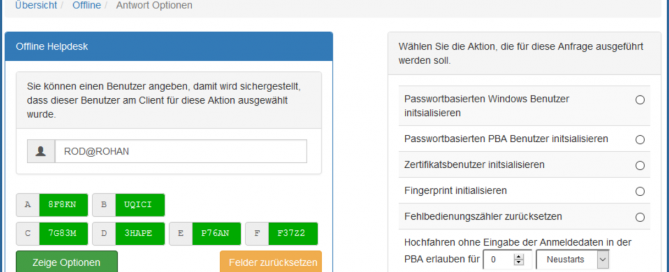

Wenn auf Grund der Konfiguration am Client oder wegen einer fehlenden Online-Verbindung ein Online-Helpdesk nicht möglich ist, wird die Offline-Variante des Helpdesk verwendet. Nach der telefonischen Kontaktaufnahme durch den Benutzer aktiviert der Helpdesk-Operator die Offline-Helpdesk Seite der Helpdesk-Konsole.

CryptoPro Secure Disk for BitLocker bietet umfangreiche Helpdesk-Funktionen, die Abhilfe bei Anmeldeproblemen (vergessenes Passwort, vergessene PIN, defekte Smartcard, etc.) schaffen. Bei der Durchführung von Helpdesk-Aktionen ist immer eine zentrale Helpdesk-Instanz involviert, die als Gegenstelle zum Benutzer agiert, dem Hilfestellung geboten werden soll. Für die Durchführung von Helpdesk-Aktionen ist es notwendig, dass eine zentrale Helpdesk-Instanz vollständig initialisiert ist, und die Initialisierung des Client-Computers für diese Helpdesk-Instanz ebenfalls bereits abgeschlossen ist.

CryptoPro Secure Disk for BitLocker beitet zusätzlich zur Helpdesk-Konsole die Möglichkeit, dass Helpdesk-Mitarbeiter Browserbasiert arbeiten können. Dafür ist es nötig, den CryptoPro Secure Disk for BitLocker Web Helpdesk einzurichten. Der Web Helpdesk unterstützt sowohl einen Online Helpdesk, als auch einen Offline Helpdesk mit Challenge/Response Verfahren.

[…] Zurück […]