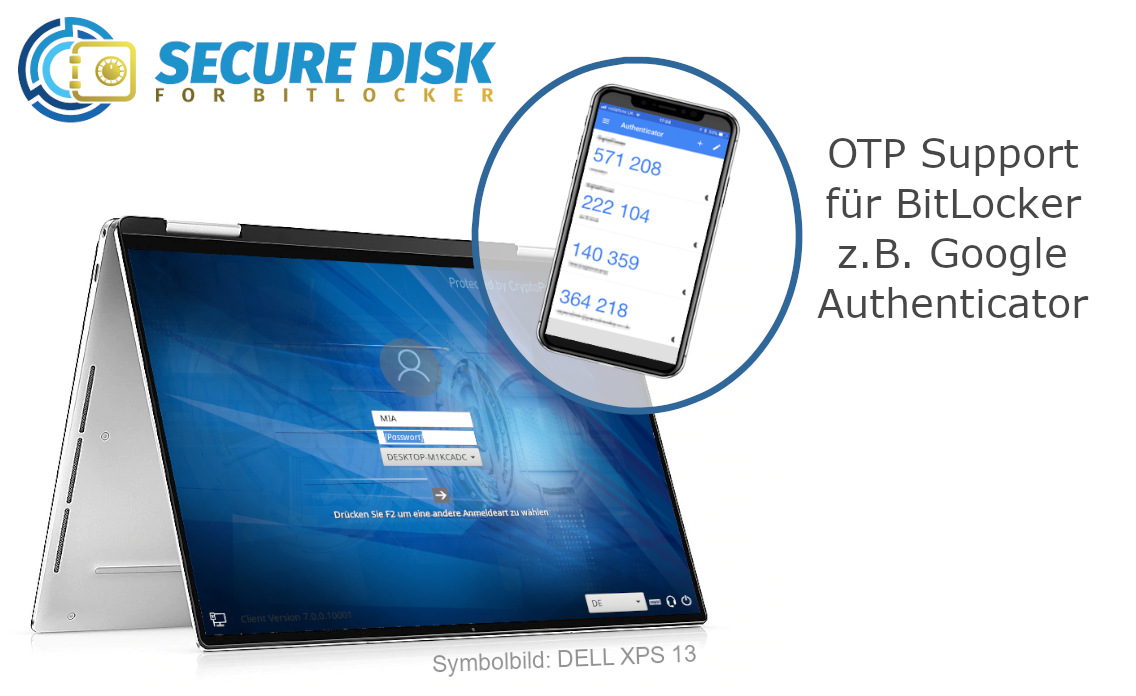

In der neuen Version 7.1 (verfügbar ab Dezember 2020) unterstützt Secure Disk for BitLocker einen besonders bequemen Boot-Schutz mit freien oder handelsüblichen One Time Password (OTP) Smartphone Apps. Die OTP Anmeldung in der Pre-Boot-Phase ersetzt die Ein-Faktoren Benutzeridentifizierung mit Benutzername und AD-Passwort und kann mit standardkonformen OTP Apps, z.B. dem Google Authenticator (Link), FreeOTP (Link), LinOTP (Link) oder dem Sophos Authenticator (Link) erfolgen.

Effizienter Diebstahlsschutz in Kombination mit einem MDM

Besonders eignet sich die OTP Authentisierung auch im Homeoffice Betrieb, da für das Booten des geschützten Windows Clients keine Netzwerkverbindung erforderlich ist. Die Funktion steht in beiden Betriebsmodis von Secure Disk zur Verfügung: Linux Pre-Boot-Schutz und UEFI Pre-Boot-Schutz.

Kombiniert man die Secure Disk for BitLocker OTP Authentisierung mit einem Mobile Device Management (MDM), so kann man beim Verlust des Notebooks die OTP Funktion des Smartphones zurücksetzen und so den Neustart des Notebooks vollständig unterbinden. Dies ist neben dem Diebstahlsschutz auch ein guter Schutz für vertrauliche Informationen und Firmendaten am Notebook, sollte der Notebook als Betriebseigentum von einem ausscheidenden Mitarbeiter nicht retourniert werden.

Direkt nach der OTP Authentisierung wird der Benutzer in Windows per Single Sign-on angemeldet. Nach dem Pre-Boot Schutz stehen unter Windows die Windows Hello Anmeldeoptionen zur Verfügung, z.B. die Hello PIN oder Fingerprint oder Gesichtserkennung zum Entsperren des Sperrbildschirms.

Sie stärkste Zwei-Faktoren-Benutzeridentifizierung für den Microsoft BitLocker!

Sofern das One Time Passwort von einem gemanagten Smartphone generiert wird, handelt es sich bei dieser schnellen Form der Benutzeridentifizierung sogar um eine besonders sichere Zwei-Faktoren-Authentifizierung:

- Besitz des Notebooks + Besitz des Smartphones und der OTP App

- Wissen der Entsperrungs-PIN oder biometrische Entsperrung am Smartphone (über Fingerprint, Gesichtserkennung)

Natürlich sind wir uns Bewusst, dass Besitz (Notebook) + Besitz (Smartphone) ein Faktor ist. Bewerten kann man diese zwei Werte aber auch getrennt, denn wann haben Sie zuletzt ihr Handy in der Notebook Tasche verwahrt, sodass diese zwei Geräte gleichzeitig gestohlen werden können?

Das neue OTP Authentisierungsverfahren ist durch die Nutzung des TPM-Chips am Notebook vor Brute-Force-Angriffen geschützt und die OTP Token sind durch den TPM kryptographisch an die Notebook Hardware gebunden. Selbstverständlich kann die OTP Authentisierung auch erfolgen wenn weder Notebook noch das Smartphone eine Netzwerkverbindung haben. Es handelt sich um eine vollwertige Offline-Authentisierung. Im eigenen Netzwerk empfehlen wir zur Steigerung des Benutzerkomfort die kryptographische Netzwerkauthentisierung mit dem Secure Disk Friendly Network Mode.

Die Lizensierung

Secure Disk 7.1 kann ab 50 Clients lizensiert werden und beinhaltet eine zentrale Verwaltungssoftware. Neben der neuen OTP Authentisierung unterstützt Secure Disk 7 weiterhin dutzende Smartcards, Crypto-Token, den Yubico YubiKey 5, eine eigene Smartphone App, Netzwerkauthentisierung über Friendly Network Mode, alle integrierten Helpdesk Methoden und natürlich Benutzername und Passwort (AD-Passwort) als Boot-Schutz.

Nach dem Pre-Boot-Schutz und Vollverschlüsselung des Windows Clients kann unter Windows weiterhin das Benutzerpasswort oder die Windows Hello Funktionen genutzt werden.

Zusatzkosten für die Multi-Faktor-Authentisierung?

Keine! Secure Disk for BitLocker 7.1 kann für die Benutzung der OTP Authentisierung im der Standardversion konfiguriert werden und unterstützt eine Vielzahl an kostenfreien OTP Apps. Anders als bei der Benutzung von Smartcard, Token oder dem Yubico YubiKey Token fallen kein Kosten für die 2FA Hardware oder für Software/Middleware an.

Secure Disk 7.1 kann ab 50 Clients lizensiert werden und beinhaltet eine zentrale Verwaltungssoftware. Neben der neuen OTP Authentisierung unterstützt Secure Disk 7 weiterhin dutzende Smartcards, Crypto-Token, den Yubico YubiKey 5, eine eigene Smartphone App, Netzwerkauthentisierung über Friendly Network Mode, alle integrierten Helpdesk Methoden und natürlich Benutzername und Passwort (AD-Passwort) als Boot-Schutz.

Nach dem Pre-Boot-Schutz und Vollverschlüsselung des Windows Clients kann unter Windows weiterhin das Benutzerpasswort oder die Windows Hello Funktionen genutzt werden.

Vorteile der OTP Benutzeridentifizierung

Hinterlasse einen Kommentar

Du musst angemeldet sein, um einen Kommentar schreiben zu können.