CryptoPro Secure Disk for BitLocker — Advanced Features

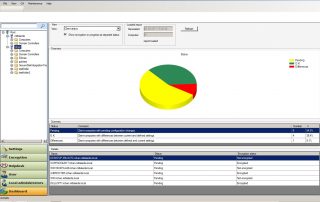

Fehlerfrei: BitLocker Rollout ohne TPM-Chip und mit Benutzer-Selbstinitialisierung

Während dem Ausrollen der Verschlüsselung ist die TPM-Initialisierung die größte Fehlerquelle. Da CryptoPro Secure Disk for BitLocker sehr gut ohne den TPM-Chip arbeiten kann, entfallen TPM bezogene Konfigurationsaufwände und Support. Sofort nach dem Rollout werden die Gerätebenutzer automatisch angelernt, wodurch jeglicher Administrationsaufwand für die initiale Benutzerverwaltung entfällt.

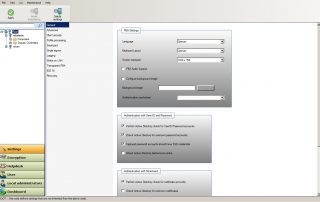

Flexibel: Multi-User-Betrieb in der Pre-Boot-Phase

In der Authentisierungsphase vor dem Windows Start können eine Vielzahl an Benutzer und Administratoren definiert werden, die mit Passwort oder Zwei-Faktoren-Authentisierung das verschlüsselte System starten dürfen. Dies ermöglicht einen Multi-User-Betrieb bei Pool-Notebooks, Shared Desktops, aber auch Produktionssystemen. Administratoren schätzen unsere Multi-User Unterstützung, wobei das Admin-Team ohne BitLocker-Recovery jederzeit Zugriff auf unternehmensverschlüsselte Systeme hat.

Kostenreduktion: nahezu verwaltungsfrei

Durch die Selbstinitialisierung der Benutzer nach dem Rollout und den benutzerfreundlichen Help-Desk Funktionen reduziert sich der Supportaufwand für den Betrieb der Verschlüsselungslösung auf ein Minimum. Die Unterstützung von Wake-on-LAN in Kombination mit dem Friendly-Network-Mode bei dem der Entschlüsselungsschlüssel von einem zentralen Dienst angefordert wird, erlaubt das hochsichere Starten von verschlüsselten Steuersystemen ohne Benutzerauthentifzierung sowie eine automatisierte Softwareverteilung trotz Vollverschlüsselung aller Clients.

Sicher am Endgerät: Nutzung von PKI Smartcard / Token

Der Einsatz von kryptographischen Zwei-Faktoren-Benutzerauthentifizierung wie PKI Smartcard oder Crypto-Token bietet höchstmöglichen Schutz, da die Verschlüsselungsschlüssel kryptographisch durch Smartcard/Token-Schlüsseln geschützt werden. Rund 80 Smartcards / Crypto-Token und über 40 Smartcard-Reader werden für die sichere Benutzeridentifizierung unterstützt. Die Unterstützung von X.509 Zertifikaten bietet optimalen Investitionsschutz für Ihre Unternehmens-PKI.

Sicher am Server: Unterstützung von Hardware-Security-Modulen / HSM

Mit der Unterstützung von Thales HSMs können nun die zentral gespeicherten Wiederherstellungsschlüssel der CryptoPro Secure Disk Verwaltung über die FIPS zertifizierten Appliances kryptographisch geschützt werden. Speziell große Kunden profitieren von dem zusätzlichen Schutz der Schlüssel, da nun eine Ablage der Schlüssel-Datenbank bei Dienstleistern oder in der Cloud ohne Risiko umgesetzt werden kann. Selbstverständlich steht das HSM weiteren sicherheitskritischen Anwendungen wie PKI / Certificate Authorities und Key-Management-Systemen gleichzeitig zur Verfügung.

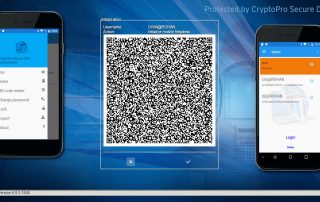

Innovativ: OTP-Apps für die BitLocker Benutzeridentifizierung

Mit verschiedenen OTP-Apps wie dem Google-Authenticator, der FreeOTP-App oder dem Microsoft Authenticator für Android oder Apple iOS kann die Windows BitLocker Verschlüsselung per Multi-Factor-Authentisierung (MFA) entsperrt werden.

Standardisiert: Pre-Boot Schutz mit FIDO2

Ab Version 7.6 werden verschiedene FIDO2 Token für den sicheren Systemstart unterstützt. FIDO2 Token sind wie Smartcard hochsicher und nicht kopierbar.

Einfach: Nutzung der Windows Anmeldung für die Verschlüsselung

Neben dem Domänen Benutzerpasswort können handelsübliche PKI-Smartcards und Token, Yubikey Token, ausgewählte FIDO2 Token sowie HOT/TOTP OTP-Apps für die Benutzerauthentifizierung genutzt werden. Und sollte ein Passwort, ein Token oder eine Smartcard verloren gehen, hilft der integrierte Helpdesk sofort.

Hilfe: Internationalisierter Online- und Offline-Helpdesk

Ein ungeplanter Benutzerwechsel, ein vergessenes Passwort, oder ein verlorener Token oder verlorene Smartcard – alles kein Problem dank integriertem Online- und Offline-Helpdesk. Wenn eine Netzwerkverbindung besteht, kann die Notfall-Anfrage per Knopfdruck an den Online-Helpdesk übertragen und die Notfall-Maßnahme auch Online empfangen werden. Offline wird bei einem Notfall oder für ein Recovery eine Zeichenfolge per Telefon übertragen.

Komfort: Entfall der Pre-Boot-Anmeldung durch Friendly-Network-Betrieb im eigenen LAN/WAN

Sofern sich die verschlüsselten PCs im eigenen Firmennetzwerk befinden, kann im Friendly-Network-Modus der Entschlüsselungsschlüssel von einem zentralen Dienst bezogen werden, um den PC automatisch zu starten. Diese Methode eignet sich besonders für Produktionsmaschinen, Steuersysteme und Desktop-PCs. Außerhalb des sicheren Firmennetzwerkes ist die voreingestellte Benutzeridentifizierung erforderlich.

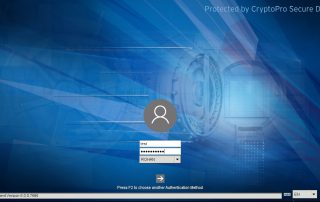

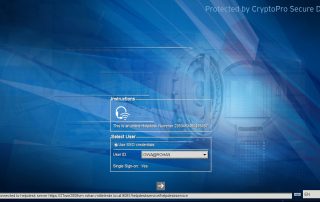

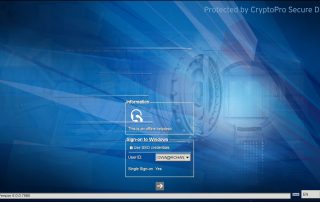

Bequem: Single Sign-on zum Betriebssystem

Sobald ein Mitarbeiter sich erfolgreich an der Verschlüsselungslösung authentifiziert hat, entfällt die Windows Anmeldung durch Single Sign-on.

Sicher: Nutzung von Smartcard, Token, FIDO2, OTP-App für die Anmeldung

Neben dem Domain-Passwort können eine Vielzahl an unterschiedlichen Smartcards, Crypto-Token, FIDO2 Token oder OTP Smartphone-Apps für Android und Apple iOS für die BitLocker-Anmeldung genutzt werden. Alle Benutzerauthentifizierungsmethoden schützen kryptographisch den Festplatten-Verschlüsselungsschlüssel.

Kontaktieren Sie uns unter support@cpsd.at für die aktuelle Version.

Gerne helfen wir, wenn Sie Secure Disk for BitLocker für Ihr Unternehmen oder als Reseller für Ihre Kunden testen möchten.

CPSD Blog

Webinar: FIDO2 für den Windows Pre-Boot-Schutz und BitLocker nutzen

Mit der neuen Version 7.6 von Secure Disk for BitLocker wird der Pre-Boot-Schutz für Windows Endgeräte deutlich optimiert, da sowohl das Management speziell aber die Sicherheitsfunktionen von Microsoft BitLocker verbessert werden. Egal ob Unternehmen […]

Webinar Aufzeichnung: Das Haustürschlüssel-Prinzip von Rainer Altmüller CPSD

Dies ist die Aufzeichnung des Webinars vom 22. November 2023 mit dem Thema “Das Haustürschlüsselprinzip — Warum es so wichtig ist, seine digitale Haustüre sicher zu verschließen!” von Mag. Rainer Altmüller, CEO der […]

Webinar Aufzeichnung: Phishing-resistant MFA in Zeiten von K.I.

Dies ist die Aufzeichnung des Webinars vom 22. November 2023 mit dem Thema “Phishing — resistant MFA in Zeiten von K.I. von Rainer Witzgall, Veridium Aus dem Inhalt: Passwortlose […]

Webinar Aufzeichnung: Secure Disk for BitLocker 7.2

Dies ist die Aufzeichnung des Webinars vom 20. Oktober 2021 mit der Vorstellung der neuen Version 7.2 von Secure Disk for BitLocker. Aus dem Inhalt: Optimierte Secure Disk Verwaltung […]

WEBINAR: Secure Disk for BitLocker 7.2 — Neues in der Version

Die Version 7.2 der Windows Vollverschlüsselung mit Secure Disk for BitLocker bringt neben Verinfachung in der zentralen Verwaltung eine Vielzahl an Erweiterungen in der UEFI Version. Erstmalig können Kunden auf die Linux PBA verzichten, und […]

Mai 2021 — BSI Sicherheitsempfehlungen für Windows 10

BSI stellt im Mai 2021 Sicherheitseinstellungen für Windows 10 bereit und empfiehlt den Einsatz einer PBA bei Benutzung einer Festplattenverschlüsselung Das BSI hat Handlungsempfehlungen zur Absicherung von Windows 10 Systemen veröffentlicht. Die praktische Umsetzung stand […]