Authentisierung, PKI und Smartcards — Multi-Faktor Authentisierung (MFA)

Eine einfache Authentifizierung per Benutzername und Passwort reicht für die Überprüfung der Identität Ihrer Anwender längst nicht mehr aus. Der Schutz von IT-Systemen kann nur durch zuverlässige Benutzeridentifizierung gewährleistet werden. Alle Faktoren die zusätzlich zu einem Passwort eingesetzt werden erhöhen den Sicherheitslevel von Anwendungen und Diensten. Werden mehrere Faktoren additiv zur Benutzeridentifizierung geprüft, spricht man von einer Multi-Faktor-Authentisierung.

Folgende Authentisierungsmethoden können bei sicherer Implementierung dem “Stand der Technik” entsprechen:

für die Pre-Boot-

Authentisierung

für die Betriebsystem-

Authentisierung

für Cloud- und Remote-

Authentisierung

Kryptographie gegen Identitätsdiebstahl

Die Spezialisten von CPSD unterscheiden zwischen einfachen Authentisierungsmethoden wie einem Passwort oder PIN und kryptographischer Authentisierung, die mit sicheren Protokollen und kryptographischen Methoden die Benutzer identifiziert. Häufig wird die Benutzeridentifizierung durch Out-of-Band Kommunikation, also einem zusätzlichen Kommunikationspfad neben der Internet-Kommunikation ergänzt.

Client‑, Domain- und Online-Authentisierung — Was tun?

Die Benutzeranmeldung am mobilen Client erfordert immer Offline und Online Methoden, hingegen spricht man bei die Benutzeridentifizierung für Online-Portale und Cloud-Anwendungen von einer reinen Online-Authentisierung. Im optimalen Fall erfüllt eine sichere Identifikations-Methode alle Anforderungen.

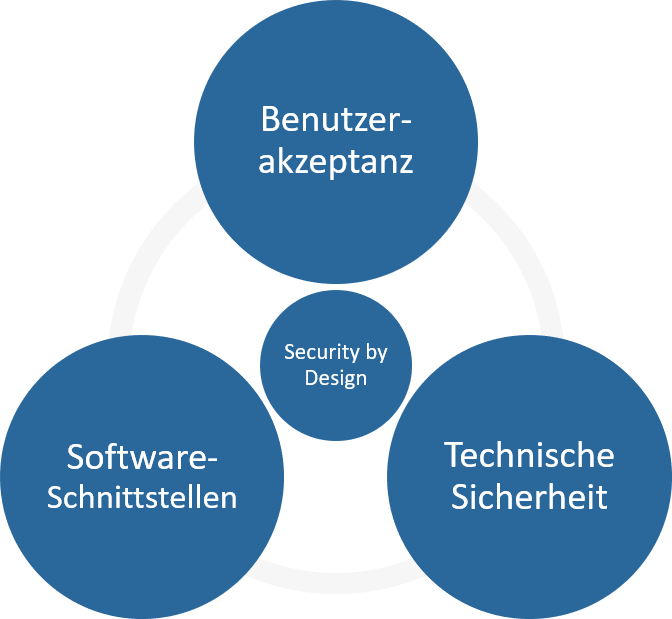

Beratung für die optimale Integration

Die richtige Auswahl und Implementierung einer Authentisierungsmethode erfordert eine ganzheitliche Betrachtung der Anforderungen. Die erarbeitete Lösung soll über viele Jahre eine zuverlässige Sicherheit bei hoher Benutzerakzeptanz bieten. Die Schnittstellen für die Integration erfordern eine besondere sorgfältige Auswahl, da diese auch bei einem Update des Betriebssystems oder der zu authentisierenden Anwendung zuverlässig funktionen müssen.